Nuovo virus 0-day attacca Word: nessuna patch disponibile al momento

Circola da alcuni giorni una nuova variante dell’attacco Dridex (il cui scopo è catturare le credenziali di accesso ai servizi di Home Banking).

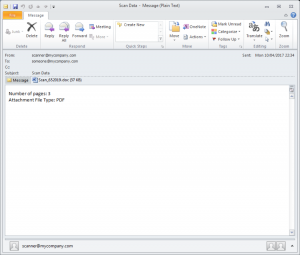

L’attacco arriva con una email che contiene un documento di Word in formato RTF, l’oggetto in genere è “Scan Data” ed il file allegato è del tipo “scan_123456.doc” o scan_123456.pdf” dove 123456 sono una serie di numeri variabili. Il mittente potrebbe essere l’indirizzo email di una persona conosciuta.

Alcuni di questi messaggi che abbiamo potuto analizzare arrivano da servizi di newsletter fra i più noti (SendGrid nel nostro caso) per cui hanno anche buone probabilità di superare i controlli Antivirus/Antispam.

L’allegato una volta aperto con Word si collega alla botnet di Dridex e scarica il vero file che infetta il PC (l’allegato che arriva via email è solo lo strumento per veicolare l’infezione ma non contiene nessun virus al suo interno). Disabilitare le macro di Word non serve in quanto questo nuovo attacco non le usa, la tecnica sfruttata è quella di includere nel documento di Word un “OLE2link object”. L’allegato scaricato dalla botnet viene eseguito sul PC dell’utente e questo fa guadagnare il pieno controllo del PC agli attaccanti.

La parte estremamente pericolosa di questo attacco è che non esiste ad oggi patch per proteggersi, sono infatti a rischio anche i PC con Windows 10 ed Office 2016 anche se tutti gli ultimi aggiornamenti sono già stati installati. Ci si aspetta che Microsoft rilasci una patch per questa falla (che era loro nota da gennaio) nelle prossime ore.

Come proteggersi nel mentre? Ecco alcuni consigli sempre validi:

- Mantenere sempre sul proprio PC un ottimo antivirus sempre aggiornato

- Non aprire allegati di Word sospetti, arrivati via email, anche se si conosce il mittente

- In alternativa i documenti di Word possono essere aperti in sola lettura mediante lo strumento Office Protected View

- Fare backup regolari dei propri file e salvarli su un disco esterno non connesso al PC

- Fare sempre attenzione prima di aprire email con allegati sospetti, anche se pensiamo di conoscere il mittente

Nel mentre gli utenti di Qboxmail risultano essere protetti da questa nuova variante in quanto i nostri Antivirus hanno correttamente riconosciuto e bloccati queste email.

Per approfondimenti: https://www.proofpoint.com/us/threat-insight/post/dridex-campaigns-millions-recipients-unpatched-microsoft-zero-day